Installation und Nutzung des Maltrail Detection Systems auf Ubuntu 18.04 LTS

In diesem Thema geht es um ein weiteres Open-Source-Sicherheitsprojekt „Maltrail„. Es handelt sich um ein System zur Erkennung von bösartigem Datenverkehr, das die öffentlich zugängliche Spam-/Blacklist-Liste mit bösartigen und verdächtigen Spuren nutzt. Außerdem werden die statischen Trails aus den verschiedenen AntiViren-Berichten und benutzerdefinierten Listen verwendet. Die bösartigen Domänen verschiedener Malware, die URL bekannter bösartiger ausführbarer Dateien und die IP-Adresse bekannter Angreifer sind Spuren für dieses System. Es verfügt über fortschrittliche heuristische Mechanismen zur Entdeckung unbekannter Bedrohungen (z.B. neue Malware). Die github-Adresse des Projekts lautet: https://github.com/stamparm/maltrail/

Die github-Seite zeigt die Ressourcen von Blacklists (d.h. Feeds), statischen Einträgen und Spuren verschiedener Malware C&Cs oder Sinkholes, die in diesem Erkennungssystem verwendet werden.

Bereitstellungsarchitektur

Gemäß den Angaben auf dem Projektgelände basiert der Maltrail auf der Traffic -> Sensor <-> Server <-> Client Architektur.

Sensor(en) ist eine eigenständige Komponente/Maschine, die auf einer Linux-Plattform läuft und passiv mit dem SPAN/Mirroring-Port oder transparent inline auf einer Linux-Bridge verbunden ist, wo sie den durchlaufenden Traffic auf Blacklist-Items/Schleifen (d.h. Domainnamen, URLs und/oder IPs) „überwacht“. Die Ereignisdetails werden im Falle einer positiven Übereinstimmung an den (zentralen) Server gesendet und im entsprechenden Logging-Verzeichnis gespeichert.Wenn der Sensor und der Server auf dem gleichen Rechner laufen (Standardkonfiguration), werden die Protokolle direkt im lokalen Logging-Verzeichnis gespeichert. Alle Ereignisse oder Log-Einträge für den gewählten (24h) Zeitraum werden an den Client übertragen, die Reporting Web-Applikation ist für die Darstellung der Ereignisse verantwortlich. In diesem Artikel werden Server und Serverkomponenten auf demselben Rechner ausgeführt.

Voraussetzungen

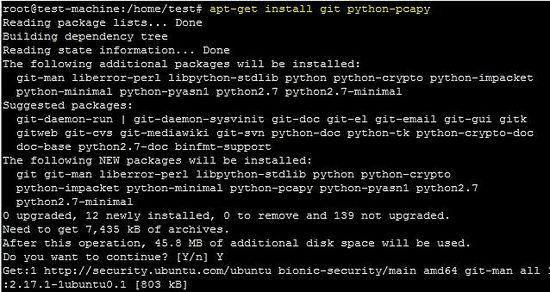

In diesem Tutorial wird Maltrail auf einer Ubuntu 18.04 LTS VM installiert. Um Maltrail korrekt auszuführen, wird Python 2.7 mit pcapy-Paket benötigt. Es gibt keine weiteren Anforderungen, außer die Komponente „Sensor und Server“ mit den Root-Privilegien auszuführen. Der folgende Befehl installiert das python-pcapy Paket auf dem Ubuntu Rechner und installiert auch die notwendigen Abhängigkeiten des Pakets.

apt-get install git python-pcapy

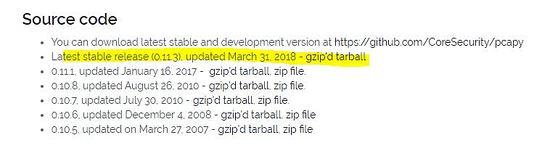

Es kann von der corsecuity Webseite heruntergeladen und mit folgendem Befehl installiert werden. Wenn das „python-setuptools“ Paket installiert ist, dann installieren Sie es vor der Installation des pcapy Paketes. Der folgende Befehl installiert das setuptools-Paket auf der Ubuntu-Plattform.

apt-get install python-setuptools

python setup.py install

Laufendes Maltrail System

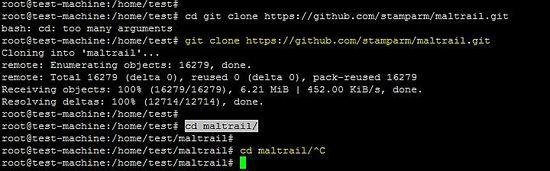

Der folgende Befehl lädt das neueste Paket auf den Ubuntu-Rechner herunter und führt danach Python-Skripte von Server & Sensor im Terminal aus

git clone https://github.com/stamparm/maltrail.git

cd maltrail/

Start Maltrail-Sensor

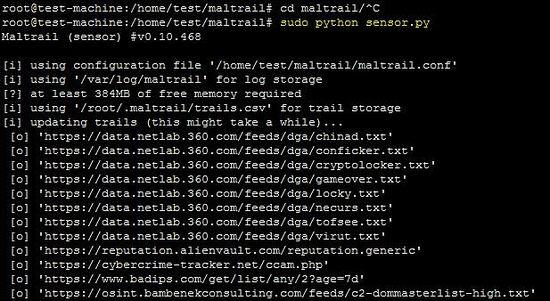

Der folgende Befehl startet den Sensor im Terminal.

python sensor.py

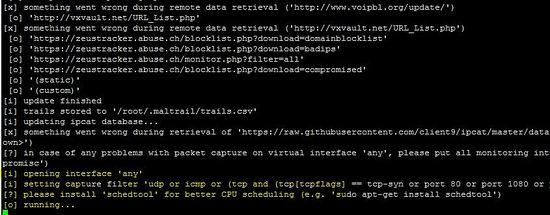

Wenn die Liste von Maltrail nicht aktualisiert wird, wird sie während des Sensorbetriebs auf der Maschine aktualisiert.

Der obige Screenshot zeigt, dass der Sensor erfolgreich auf der Maschine läuft.

Maltrail Server starten

Um den „Server“ auf der gleichen Maschine zu starten, öffnen Sie ein neues Terminal und führen Sie Folgendes aus:

cd maltrail

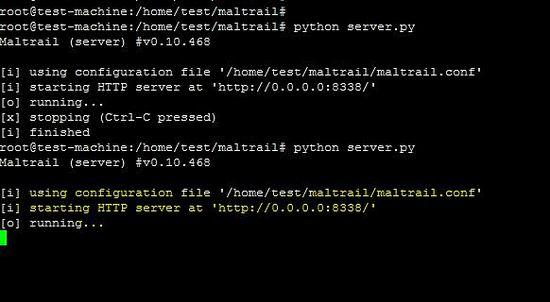

python server.py

Wie der obige Snapshot zeigt, läuft der HTTP-Server auf dem Port 8338. Der Port 8338 sollte an der Firewall zugelassen werden, wenn auf das Webinterface hinter der Firewall zugegriffen wird.

Maltrail Dashboard

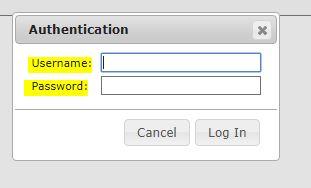

Greifen Sie über Ihrenadmin:changeme! saved in the maltrail.conf fileWebbrowser auf die Berichtsschnittstelle zu, indem Sie die Seite http://local-p-ip:8338 (Standard-Anmeldeinformationen sind ) aufrufen. Wie unten dargestellt, wird dem Benutzer das folgende Authentifizierungsfenster angezeigt. Geben Sie die Zugangsdaten admin:changeme! ein, um in das Webportal der Matrail zu gelangen.

Sobald der Admin-Benutzer im Dashboard ist, wird ihm die folgende Berichtsschnittstelle angezeigt.

Prüfung von Maltrail

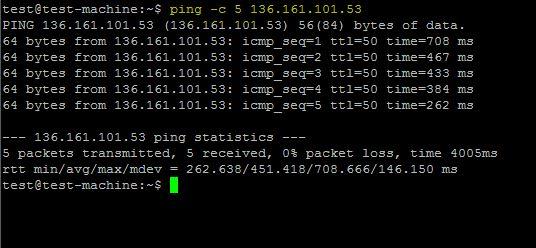

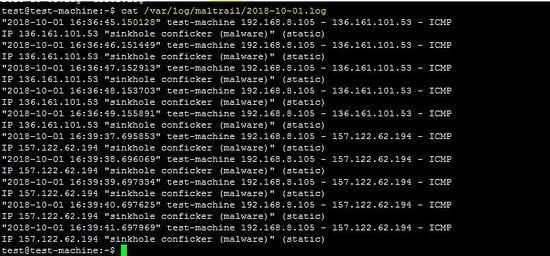

Der folgende Testschritt ist auf der Projektseite vorgegeben. Die IP-Adresse „136.161.101.53“ ist eine böswillige Adresse, so dass Maltrail diese erkennt und im Dashboard anzeigt.

ping -c 5 136.161.101.53

cat /var/log/maltrail/02-10-2018.log

Wie unten gezeigt, werden beide Angriffe (Ping an eine bösartige IP-Adresse) auch im Frontend angezeigt.

—————————————————————————————

Im oberen Teil des Frontends befindet sich eine verschiebbare Zeitleiste, die nach dem Klicken auf die aktuelle Datumsbezeichnung und/oder das Kalendersymbol aktiviert wird. Der mittlere Teil enthält eine Zusammenfassung der angezeigten Ereignisse. Das Feld „Ereignisse“ stellt die Gesamtzahl der Ereignisse in einem ausgewählten 24-Stunden-Zeitraum dar, wobei verschiedene Farben verschiedene Arten von Ereignissen wie IP-basierte Ereignisse, DNS-basierte Ereignisse und URL-basierte Ereignisse repräsentieren. Klicken Sie auf die Kästchen, um eine detailliertere Darstellung der einzelnen Grafiken zu erhalten.

Der untere Teil des Frontends enthält eine komprimierte Darstellung der protokollierten Ereignisse in Form einer paginierten Tabelle.

Die Konfiguration von Maltrail Sensor/Server

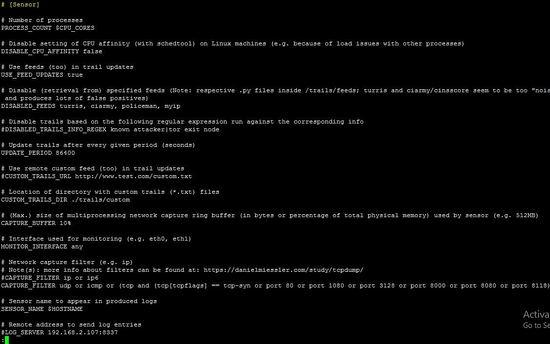

Die Sensorkonfiguration des Maltrail-Systems befindet sich in der Sektionmaltrail.confder Datei[Sensor]. The configuration parameters are explained with comments. In this configuration file, user can define setting like update period of static feed, virtual or physical interface of the linux to run Maltrail system etc.

Sensorbereich

————————————————————————————–

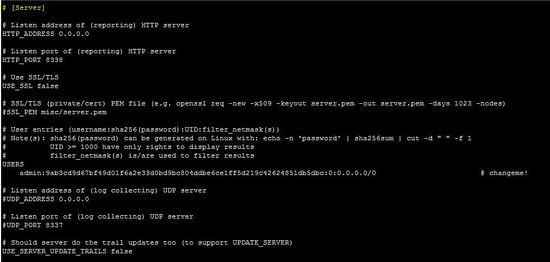

In der Server-Sektion kann ein Benutzer den Listening Port und die IP-Adresse festlegen. Der Benutzer kann den SSL-Dienst aktivieren, um den Webverkehr zu schützen.

Serverbereich

Log-Speicherung

Alle von den Maltrail-Sensoren erkannten Ereignisse werden im Logging-Verzeichnis des Servers gespeichert (Option innerhalb der Sektion der DateiLOG_DIR, um den Pfad der Datei festzulegenmaltrail.conf). Alle erkannten Ereignisse werden mit Datum gespeichert.

Port-Sweep

Es werden auch zu viele Verbindungsversuche zu bestimmten TCP-Ports erkannt. Das Maltrail-System warnt vor einem möglichen Port-Scanning, da es heuristische Mechanismen erkennt.

Falsch-positiv

Maltrail ist, wie alle anderen Sicherheitslösungen, anfällig für „Falsch-Positive“. In solchen Fällen wird Maltrail (insbesondere beisuspiciousBedrohungen) das Verhalten eines regelmäßigen Benutzers aufzeichnen und als bösartig und/oder verdächtig markieren. Wie, Google-Suchmaschine auch die Domains und IP-Adresse scannen. So wird manchmal legitime IP-Adresse des Google wird Angreifer wegen mehrerer Versuche auf die legitimen Domains/IP-Adressen.

Fazit

In diesem Artikel geht es um das Maltrail“ System zur Erkennung von bösartigem Datenverkehr, das den Verkehr mit Hilfe von statischen Feeds und heuristischen Mechanismen erkennt. Es wird in der Python entwickelt und besteht aus zwei Hauptkomponenten „Sensor und Server“. Es kann auf der einzelnen Maschine ausgeführt werden und den Verkehr auf jeder Schnittstelle der Maschine erkennen. Es ist nützlich, um das Netzwerk vor den bekannten Angreifern im Internet zu schützen, derzeit unterstützt es nur die Erkennung des Datenverkehrs. Es kann jedoch mit anderen Open-Source-Tools integriert werden, um die Blockierung von IP-Adressen in der iptables-Firewall durchzuführen.