So richten Sie automatische Sicherheitsupdates auf Ubuntu 16.04 ein

Sicherheitsupdates sind ein integraler Bestandteil der IT-Welt. Linux kann als eines der sichersten Computer-Betriebssysteme angesehen werden, aber das nimmt nicht die Tatsache aus der Hand, dass auch es Schwachstellen hat, die durch rechtzeitige Sicherheitsupdates behoben werden müssen. Im Allgemeinen müssen wir Linux-Sicherheitsupdates innerhalb von 30 Tagen nach der Veröffentlichung installieren.

In diesem Tutorial, werden wir Ihnen zeigen, wie Sie Schritt für Schritt den Ubuntu 16.04 Server für automatische Sicherheitsupdates konfigurieren. Wenn es also ein Update über Sicherheitspakete gibt, wird das System automatisch Pakete herunterladen und das Update anwenden.

Was wir tun werden

- Unbeaufsichtigte Upgrades auf Ubuntu 16.04 installieren

- unbeaufsichtigte Upgrades konfigurieren

- Automatische Updates aktivieren

- Überprüfen Sie aktualisierte Pakete

Voraussetzungen

- Ubuntu 16.04 Server

- Root-Rechte

Schritt 1 – Unbeaufsichtigte Upgrades auf Ubuntu 16.04 installieren

Das erste, was wir tun müssen, ist, das Paket „Unattended-upgrades“ im System zu installieren. Es ist im Ubuntu-Repository verfügbar, und wir können es mit dem Befehl apt installieren.

Melden Sie sich mit dem SSH-Login auf Ihrem Server an.

ssh root@hakase-labs

Aktualisieren Sie alle Repositorys und installieren Sie „unbeaufsichtigte Upgrades“ mit dem Befehl apt unten.

sudo apt update sudo apt install unattended-upgrades

Nach der Installation müssen wir die Konfiguration im Konfigurationsverzeichnis ‚/etc/apt/apt.conf.d‘ bearbeiten.

Schritt 2 – Konfigurieren von unbeaufsichtigten Upgrades

Die Konfiguration der unbeaufsichtigten Upgrades ist im Verzeichnis’/etc/apt/apt.conf.d‘ verfügbar. Wir müssen die Konfiguration bearbeiten, um den Update/Upgrade-Typ, Blacklist-Updates und einige zusätzliche Konfigurationen zu definieren.

Gehen Sie in das Verzeichnis ‚/etc/apt/apt.conf.d‚ und bearbeiten Sie die Konfigurationsdatei ’50unattended-upgrades‚ mit dem vim-Editor.

cd /etc/apt/apt.conf.d/ vim 50unattended-upgrades

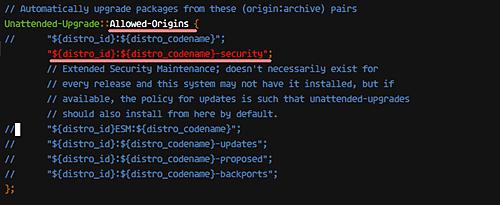

Upgrade-Typ definieren

Wir müssen eine Art von Update/Upgrade für das System definieren. Das Paket für unbeaufsichtigte Upgrades bietet einige automatische Upgrades, einschließlich der Aktualisierung aller Pakete und nur Sicherheitsupdates. Für diesen Leitfaden möchten wir nur das Sicherheitsupdate für das System Ubuntu 16.04 aktivieren.

Kommentieren Sie bei der ersten Blockkonfiguration’Allowed-Origin‘ alle Zeilen und belassen Sie nur die Sicherheitszeile, wie unten gezeigt.

Unattended-Upgrade::Allowed-Origins {

// "${distro_id}:${distro_codename}";

"${distro_id}:${distro_codename}-security";

// Extended Security Maintenance; doesn't necessarily exist for

// every release and this system may not have it installed, but if

// available, the policy for updates is such that unattended-upgrades

// should also install from here by default.

// "${distro_id}ESM:${distro_codename}";

// "${distro_id}:${distro_codename}-updates";

// "${distro_id}:${distro_codename}-proposed";

// "${distro_id}:${distro_codename}-backports";

};

Blacklist Pakete

Für den zweiten Block ist es die Konfiguration der auf der Blacklist stehenden Pakete. Wir können definieren, welche Pakete für ein Update erlaubt sind und welche nicht. Manchmal wollen wir nicht, dass einige Pakete aktualisiert werden, weil sie für das System aus irgendeinem Grund kritisch sind.

In diesem Abschnitt möchten wir nur ein Beispiel für die Konfiguration von Blacklist-Paketen geben. Angenommen, wir wollen nicht, dass ‚vim‘, ‚mysql-server‘ und ‚mysql-client‘ aktualisiert werden, dann sollte unsere Blacklist-Konfiguration ähnlich der unten gezeigten sein.

Unattended-Upgrade::Package-Blacklist {

"vim";

"mysql-server";

"mysql-client";

// "libc6";

// "libc6-dev";

// "libc6-i686";

};

Zusätzliche Konfiguration

Als nächstes möchten wir einige Funktionen von unbeaufsichtigten Upgrades hinzufügen und aktivieren. Wir möchten eine E-Mail-Benachrichtigung für jedes Update, die automatische Entfernung unbenutzter Pakete (apt autoremove automatically) und bei Bedarf einen automatischen Neustart.

Entkommentieren Sie für die E-Mail-Benachrichtigung die folgende Zeile.

Unattended-Upgrade::Mail "root";

Hinweis:

Stellen Sie sicher, dass mailx- oder sendmail-Pakete auf Ihrem System installiert sind. Mit dem folgenden Befehl können Sie die Mail-Anwendung installieren.

sudo apt install -y sendmail

Um die automatische Entfernung unbenutzter Pakete zu aktivieren, entfernen Sie die folgende Zeile und ändern Sie den Wert auf „true“.

Unattended-Upgrade::Remove-Unused-Dependencies "true";

Und für einen automatischen Neustart nach dem Upgrade (falls erforderlich), deaktivieren Sie den Befehl’Automatischer Neustart‘ und ändern Sie den Wert auf’true‘.

Unattended-Upgrade::Automatic-Reboot "true";

Nach der Einrichtung von „Automatischer Neustart“ startet der Server nach der Installation aller Aktualisierungspakete automatisch neu. Wir können jedoch die Neustartzeit des Servers konfigurieren, indem wir die entsprechende Konfigurationszeile auskommentieren und den Neustartwert ändern. Hier ist meine Konfiguration.

Unattended-Upgrade::Automatic-Reboot-Time "00:00";

Speichern und beenden.

Das Paket für unbeaufsichtigte Upgrades ist installiert, und die gesamte Konfiguration ist abgeschlossen.

Schritt 3 – Automatische Updates aktivieren

Um automatische Updates von Paketen zu ermöglichen, müssen wir die Konfiguration der automatischen Updates bearbeiten.

Gehen Sie in das Verzeichnis ‚/etc/apt/apt.conf.d‚ und bearbeiten Sie die Konfigurationsdatei ’20auto-upgrades‚ mit vim.

cd /etc/apt/apt.conf.d/ vim 20auto-upgrades

Nehmen Sie die Konfiguration wie unten beschrieben vor.

APT::Periodic::Update-Package-Lists "1"; APT::Periodic::Download-Upgradeable-Packages "1"; APT::Periodic::AutocleanInterval "3"; APT::Periodic::Unattended-Upgrade "1";

Speichern und beenden.

Hinweis:

- Aktualisieren Sie die Paketlisten: 1 Aktivierung des automatischen Updates, 0 für die Deaktivierung.

- Download-Upgradefähige Pakete: 1 aktiviert das automatische Download-Paket, 0 für die Deaktivierung.

- AutocleanIntervall: Aktivieren Sie die automatische Reinigung von Paketen für X Tage. Die Konfiguration zeigt 3 Tage Auto Clean Pakete.

- Unattended-Upgrade: 1 aktiviert das automatische Upgrade, 0 für die Deaktivierung.

In dieser Phase werden alle Sicherheitsupdates automatisch heruntergeladen und dann im System installiert.

Schritt 4 – Überprüfung der aktualisierten Pakete

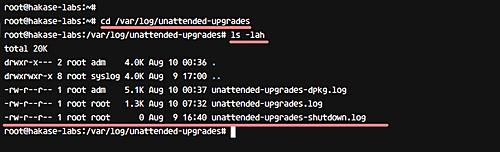

Überprüfen der Protokolle für unbeaufsichtigte Upgrades

Um alle aktualisierten Pakete zu identifizieren, müssen wir die Protokolle der unbeaufsichtigten Aktualisierungen überprüfen, die sich im Verzeichnis’/var/log/unattended-upgrades‘ befinden.

Gehen Sie zum Verzeichnis’/var/log/unattended-upgrades‘ und überprüfen Sie die verfügbaren Protokolle.

cd /var/log/unattended-upgrades ls -lah

Sie erhalten 3 Protokolldateien.

- unbeaufsichtigte Upgrades-dpkg.log – unbeaufsichtigte Upgrades Aktionsprotokolle zum Aktualisieren, Aktualisieren oder Entfernen von Paketen.

- unattended-upgrades.log – Unbeaufsichtigte Protokolldatei. Liste der Update-/Upgrade-Pakete, Liste der Blacklist-Pakete und der unbeaufsichtigten Fehlermeldung (falls ein Fehler vorliegt).

- unbeaufsichtigte-upgrades-shutdown.log-Datei.

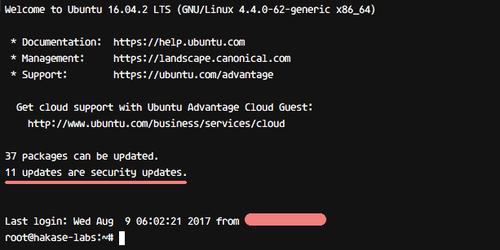

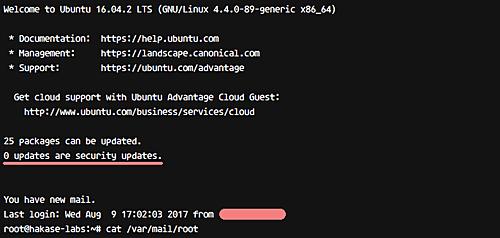

Update-Benachrichtigung

Eine weitere Möglichkeit, aktualisierte Pakete zu identifizieren, ist die Suche nach der Update-Benachrichtigung beim SSH-Login.

Der folgende Screenshot zeigt eine Serverbenachrichtigung, bevor Sicherheitsupdates angewendet werden.

Und wenn alle Sicherheitspakete aktualisiert werden, wird die folgende Meldung angezeigt.

E-Mail-Benachrichtigung

Für E-Mail-Benachrichtigungen haben wir eine Benachrichtigung für Root-E-Mails eingerichtet.

Gehen Sie in das Verzeichnis’/var/mail‘ und überprüfen Sie die Root-E-Mail-Datei.

cd /var/mail/ cat root

Wir können Dinge wie Blacklist-Pakete, aktualisierte Pakete und entfernte Pakete identifizieren.

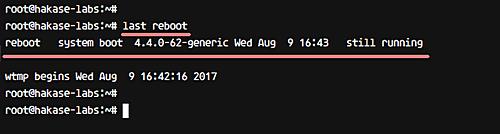

Neustart-Prüfung

Für die Überprüfung des Neustarts können Sie den folgenden Befehl verwenden.

last reboot

Es folgt das Ergebnis, bevor alle Sicherheitspakete aktualisiert werden.

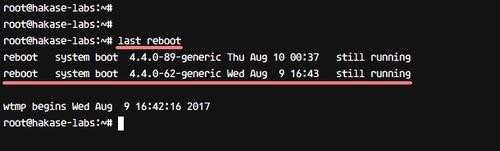

Und hier ist das Ergebnis nach den Upgrades.

Das Paket für unbeaufsichtigte Upgrades wurde installiert und für automatische Sicherheitsupdates konfiguriert. Und es funktioniert mit aktiviertem automatischen Neustart und aktivierter E-Mail-Benachrichtigung.