So richten Sie automatische Sicherheitsupdates für CentOS 7 ein

Sicherheitsupdates, wie die meisten von Ihnen zustimmen würden, sind sehr wichtig. Unter Linux ist es immer ratsam, die installierten Pakete auf dem neuesten Stand zu halten, insbesondere wenn es um die Sicherheit geht. Im Allgemeinen sollten Benutzer innerhalb von 30 Tagen nach der Veröffentlichung Sicherheitsupdates auf ihre Linux-Systeme anwenden.

In diesem Tutorial wird erläutert, wie Sie einen CentOS 7-Server für automatische Sicherheitsupdates konfigurieren können. Dadurch wird sichergestellt, dass das System automatisch Pakete herunterlädt und alle Sicherheitsupdates ohne manuellen Eingriff durchführt.

Was wir besprechen werden:

- So installieren Sie yum-cron auf CentOS 7

- Wie man yum-cron für automatische Sicherheitsupdates konfiguriert

- So schließen Sie bestimmte Pakete von automatischen Updates aus

- Wie man Yum-Cron-Logs überprüft

Voraussetzung

- CentOS 7 Server

- Root-Rechte

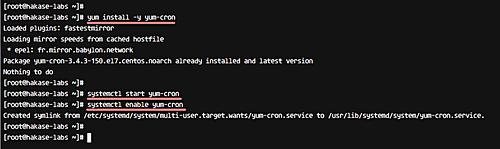

Schritt 1 – Yum-Cron auf CentOS 7 installieren

Yum-cron ist ein Befehlszeilen-Tool zur Verwaltung von System- und Paket-Updates auf CentOS-Systemen.

Das Dienstprogramm ist im CentOS 7-Repository verfügbar. Du kannst es mit dem folgenden Befehl installieren.

yum -y install yum-cron

Nachdem die Installation abgeschlossen ist, starten Sie den yum-cron-Dienst und stellen Sie sicher, dass er von nun an beim Systemstart automatisch startet. All dies kann mit den folgenden Befehlen durchgeführt werden:

systemctl start yum-cron systemctl enable yum-cron

Das ist es. Das ist es. Yum-cron ist nun korrekt auf Ihrem CentOS 7 Server installiert.

Schritt 2 – Yum-Cron für automatische Updates konfigurieren

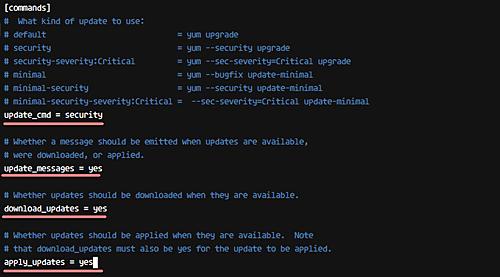

Nach der Installation des yum-cron-Pakets müssen wir es für automatische Updates konfigurieren. Standardmäßig bietet yum-cron drei Arten von Updates an: Standard-Aktualisierung mit dem Befehl yum upgrade, minimales Update und Sicherheitsupdate.

Beachten Sie, dass wir in diesem Tutorial yum cron für Sicherheitsupdates (sowohl für Systeme als auch für Pakete) konfigurieren werden. Also lasst uns anfangen.

Gehen Sie zunächst in das Konfigurationsverzeichnis ‚yum‘ und bearbeiten Sie die Datei ‚yum-cron.conf‚ mit dem Vim-Editor.

cd /etc/yum/ vim yum-cron.conf

Hinweis: Natürlich können Sie auch einen anderen Editor Ihrer Wahl verwenden. Und für diejenigen, die Vim lernen möchten, gibt es hier unser umfassendes Tutorial.

Gehen Sie in der Datei zur Zeile, die mit der Zeichenkette’update_cmd‘ beginnt, und definieren Sie die Art des Updates, das Sie verwenden möchten. In diesem Tutorial konzentrieren wir uns beispielsweise nur auf Sicherheitsupdates, ändern Sie also den Wert von ‚default‘ auf ’security‘.

update_cmd = security

Gehen Sie ebenfalls zu der Zeile, die mit der Zeichenkette’update_messages‘ beginnt, und stellen Sie sicher, dass ihr Wert’yes‘ ist.

update_messages = yes

Führen Sie dann dasselbe für die Zeilen „download_updates“ und „apply_updates“ aus.

download_updates = yes apply_updates = yes

Wann immer also ein Sicherheitsupdate verfügbar ist, lädt das System nun automatisch die erforderlichen Pakete herunter und übernimmt dann alle Updates.

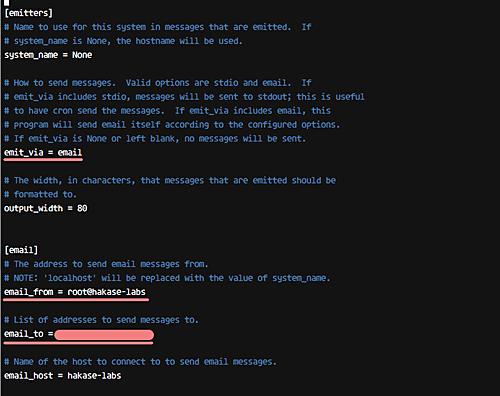

Als nächstes folgt die Konfiguration der Benachrichtigung über Nachrichten. Grundsätzlich bietet Yum-cron zwei Möglichkeiten: Entweder können Sie sich Benachrichtigungen auf STDIO anzeigen lassen oder an eine E-Mail-Adresse senden lassen. Für dieses Tutorial werden wir uns für die zweite Option entscheiden, nämlich E-Mail.

Ändern Sie also den Wert von’emit_via‘ in’email‘, wie unten gezeigt.

emit_via = email

Es gibt eine Handvoll anderer damit zusammenhängender Änderungen, die Sie vornehmen müssen, einschließlich der Angabe von und zu E-Mail-Adressen und E-Mail-Host. Hier sind die Werte, die wir uns gesetzt haben:

email_from = root@hakase-labs email_to = myemail@gmail.com email_host = hakase-labs

Das ist es. Das ist es. Speichern Sie nun die Datei und verlassen Sie den Editor.

Der letzte Schritt ist der Neustart des yum-cron-Dienstes, den Sie mit dem folgenden Befehl durchführen können:

systemctl restart yum-cron

In dieser Phase werden alle Sicherheitsupdates auf dem System automatisch heruntergeladen und täglich mit yum-cron angewendet.

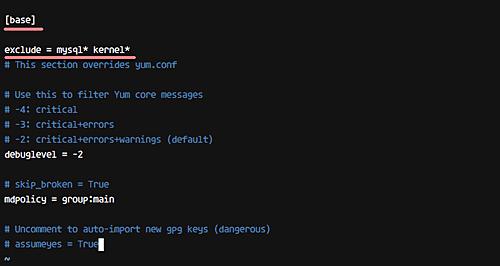

Schritt 3 – Ausschluss-Pakete konfigurieren

Manchmal, aus welchem Grund auch immer, wollen wir keine automatischen Updates auf einige Pakete anwenden, einschließlich Kernel. In diesem Schritt werden wir die Konfiguration besprechen, mit der Sie Updates für ausgewählte Pakete deaktivieren können.

Der erste Schritt hier ist also die Bearbeitung der Konfigurationsdatei yum-cron.conf, die sich im yum-Konfigurationsverzeichnis befindet.

cd /etc/yum/ vim yum-cron.conf

Zum Ende der Datei hin sehen Sie den Abschnitt ‚[base]‘. Fügen Sie unter diesem Abschnitt eine neue Zeile mit den Namen der Pakete hinzu, die Sie ausschließen möchten. Zum Beispiel so etwas wie das folgende:

exclude = mysql* kernel*

Speichern Sie nun einfach die Änderungen und beenden Sie das Programm.

Ja, du hast es erraten, jetzt musst du den yum-cron-Service neu starten.

systemctl restart yum-cron

In unserem Fall werden also alle Pakete mit Namen, die mit ‚mysql‘ oder ‚kernel‘ beginnen, für automatische Updates deaktiviert.

Schritt 4 – Überprüfen Sie die Yum-Cron-Protokolle.

Yum-cron verwendet einen Cronjob für automatische Sicherheitsupdates, und alle Protokolle für diesen Cron sind im Verzeichnis’/var/log‘ verfügbar.

Sie müssen also zum Verzeichnis’/var/log‘ gehen, um auf die Protokolldatei’cron‘ zuzugreifen.

cd /var/log/ cat cron | grep yum-daily

Und falls Sie die aktualisierten Pakete sehen möchten, können Sie die Datei yum.log überprüfen.

cat yum.log | grep Updated

Referenzen