Tactical RMM Server Installation zur Verwaltung von Windows Clients

Um Windows und Linux Systeme zentral zu verwalten und Patchmanagement in größeren Umgebungen durchzuführen, gibt es viele Möglichkeiten. Heute erkläre ich euch, wie ihr ein Open Source Remote Monitoring & Management Tool auf einem Debian Linux Server installieren könnt. Tactical RMM ist in aktiver Entwicklung und plant für die Zukunft auch Möglichkeiten, um Mac Systeme zu verwalten. Die Software bietet eine gute Möglichkeit, über eine WebGUI übersichtlich seine betreuten Systeme zu administrieren. Tactical RMM ist mit Django, Vue und Golang entwickelt worden. Es verwendet einen in Golang geschriebenen Agent. Der RMM Server kann auch über einen Docker Container installiert werden. In dieser Anleitung werde ich jedoch eine traditionelle Installation beschreiben.

In meinen bisherigen Tests liefen die Clients ohne Probleme unter Windows 10 und Windows Server 2022.

Auf dem Remote System muss der Tactical Agent installiert werde, dazu muss eine Ausnahme in der Virenschutz Software getroffen werden. Alternativ bietet das Projekt einen signierten Agent an für ein Sponsoring von 50 $ im Monat.

Die Features der aktuellen Version 0.6.0 / März 2022

- Eine Teamviewer ähnlich Remote Desktop Kontrolle

- Real-time remote shell

- Remote Commands und Skripte ( Batch, Powershell und Python Skripte)

- Logfile Viewer

- Dienste Verwaltung

- Windows Update Management

- Alarmierung über E-Mail/SMS für (CPU Auslastung, Festplatte, Windows Dienste und Skripte )

- Automatische Tasks

- Remote Software Installationen über Chocolatey

- Software und Hardware Inventory

Optional kann die Software weiter selbst angepasst werden und 3rd Party Programme wie Anydesk, Teamviewer oder Grafana integriert werden .

Minimale Voraussetzungen für Tactical RMM

Ein frisch installiertes Debian 11 mit 2GB Ram 50GB Festplatte und einer CPU – ich verwende dazu ein VPS System. Bekannte Virtualisierer wie KVM, Hyper-V sollten kein Problem mit dem System haben. Die Hardware Auswahl ist natürlich je nach Umgebung zu erhöhen. Das Projekt empfiehlt dazu selbst:

CPU: 1 Kern ist für < 200 Agenten mit begrenzten Prüfungen/Aufgaben ausreichend. Festplattenspeicher und Geschwindigkeit sind abhängig von Ihrem Anwendungsfall. Natürlich ist schneller besser SSD/NVMe. Der Speicherplatz hängt davon ab, wie lange Sie historische Daten aufbewahren und wie viele Prüfungen/Skripte und deren Ausgabegröße ausgeführt werden. 50 GB sollten für < 12 Monate Historie bei < 200 Agenten mit < 30 Prüfungen/Aufgaben, die in angemessenen Zeitabständen ausgeführt werden, ausreichen.

Außerdem benötigt ihr eine komplette Domain, da SSL genutzt wird, zwingend wird ein SSL Zertifikat benötigt, dies wird über Let’s Encrypt umgesetzt. Daher sind fiktive lokale Domains wie example.local nicht möglich.

Eine TOTP-basierte Authenticator-App. Einige beliebte Anwendung dafür ist der Google Authenticator.

Starte wir mit der Installation von Tactical RMM

Wir verbinden uns über SSH zum Debian Server und updaten die Paketquellen und installieren weitere Programme

apt update

apt install -y wget curl sudo

apt -y upgrade

Benutzer Tactical erstellen

Wir erstellen mit folgenden Befehlen einen Benutzer und geben ihm sudo Rechte

useradd -m -s /bin/bash tactical

usermod -a -G sudo tactical

Passwortloses Sudo macht alles ein wenig einfacher für diesen User, also fügen wir folgenden Zeilen hinzu:

echo „tactical ALL=(ALL) NOPASSWD:ALL“ | sudo tee -a /etc/sudoers

UFW Firewall und Port Freigaben einrichten

apt install ufw

ufw default deny incoming ufw default allow outgoing ufw allow https ufw allow proto tcp from any to any port 4222

Natürlich müssen wir auch SSH weiter erlauben

ufw allow ssh

ufw enable &&

ufw reload

DNS Einträge erstellen

Ihr benötigt 3 A-Records in eurem DNS Server die auf die IP des RMM Servers verweisen:

Installer Script laden und installieren als Tactical User

su – tactical

wget https://raw.githubusercontent.com/wh1te909/tacticalrmm/master/install.sh

chmod +x install.sh

./install.sh

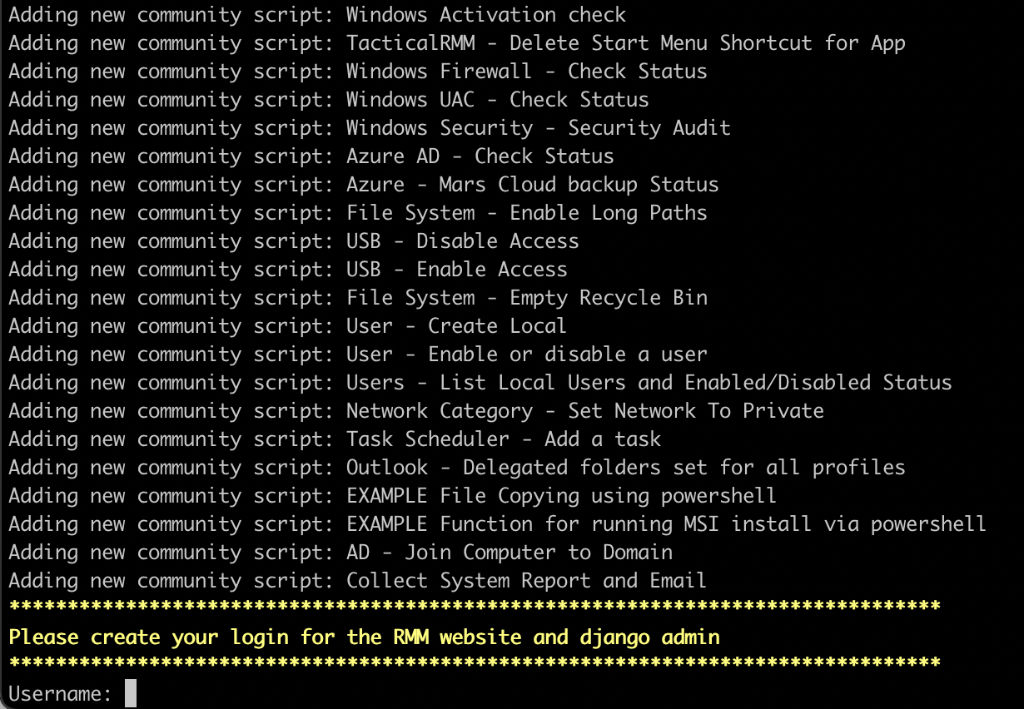

Danach müsst ihr die Fragen im Installer zu eurer Domain beantworten. Danach startet der Installer und erstellt den Server.

TXT-Eintrag im DNS-Manager für Let’s Encrypt Wildcard-Zertifikarte

Ihr erhaltet einen Acme Code um über Let’s Encrypt Wildcard Zertifikate zu erzeugen. Erstellt euch in eurem DNS Manager einen .txt Eintrag für Let’s Encrypt Wildcard Zertifikate.

Danach ein wenig Geduld bis die Installation abgeschlossen ist. Legt einen User und ein Passwort für den Admin an, ich empfehle hier keinen Usernamen wie root oder Admin zu wählen .

Danach erhaltet ihr einen QR Code, den ihr im Google Authenticator hinzufügen müsst.

Scan the barcode above with your authenticator app

If that doesn’t work you may manually enter the setup key: JFC3SDIQLHYPD6HDFPS3P7442MHDOV

Press any key to continue…

Am Schluss wird eine URL angezeigt. Diese müsst ihr in einem Browser kopieren.

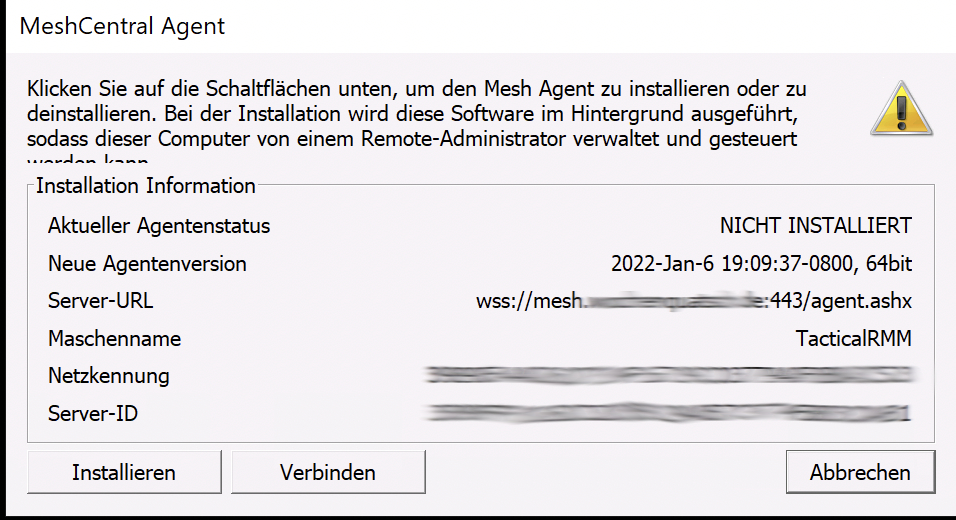

Ihr könnt die URL im Browser eines Windows Clients herunterladen und dort den Mesh Client runterladen und installieren. Beachtet das euer Virenscanner die Installation verhindern kann und ihr eine Ausnahme definieren müsst.

Nach der Installation geht auf die Login Seite eures Tactical Server, um ihn fertig einzurichten .

Erstlogin Tactical RMM

Verwendet eure festgelegten Benutzer und Passwort Daten. Danach benötigt ihr das OTR Passwort aus dem Google Authenticator.

Sitekonfiguration

Hier müsst ihr zunächst einen Client und eine Site erstellen. Als Site habe ich hier einen Standort verwendet.

Ihr müsst den Mesh Agent bei Upload hochladen und danach seid ihr im Backend von Tactical RMM.

Windows Client hinzufügen

Nun können wir den ersten Windows Client mit dem Tactical Agent installieren, klicke auf Agent und Install Agent in der Navigation.

Danach müsst ihr bestimmen, welcher Client und welche Site dem Agent zugeordnet werden soll, wenn ihr Zugriff über eine GUI benötigt. Dann solltet ihr Enable RDP markieren.

Nach dem Download der Datei startet die .exe und beachtet das hier der Windows Defender oder ein andere Virenscanner die Datei blockieren kann.

Danach sollte der Windows Client im Backend von Tactical RMM erscheinen:

Mit einem Click auf den Client öffnet sich ein Menü mit Optionen:

Remote Background

Über Remote Background erhaltet ihr zum Beispiel den Zugriff zu CMD auf dem Client.

Software Installieren über das Backend

Unter Patches seht ihr die installierten und fehlenden Windows Updates. Ihr könnt hier auch eine Installation anweisen. Unter Software seht ihr die installierte Software und könnt über Software Install neue Programme suchen und installieren. Ihr werdet hier nur Software finden aus dem Repository von Chocolatey.

Backup Tactical RMM

Ladet euch folgendes Backup Script herunter:

wget -N https://raw.githubusercontent.com/amidaware/tacticalrmm/master/backup.sh

Nun schaltet ihr den Server in einen Maintenance Modus im Backend:

Tools > Server Maintenance

Wähle Prune DB Tables aus der Dropdown-Liste und aktiviere die Kontrollkästchen Audit Log und Pending Actions, und klicke dann auf Submit.

Wenn du vor der Sicherung ein Prune durchführst, wird der Postgres Befehl, der während der Sicherung ausgeführt wird, erheblich beschleunigt.

Nun das Backup starten

chmod +x backup.sh

./backup.sh

Das Backup liegt danach in folgendem Ordner /rmmbackups und die Bezeichnung lautet rmm-backup-CURRENTDATETIME.tar

Update Tactical RMM

Um ein Update auszuführen, benötigt ihr ebenfalls einen Script:

wget -N https://raw.githubusercontent.com/amidaware/tacticalrmm/master/update.sh

chmod +x update.sh

./update.sh

Links:

[über den Autor PlaNet Fox ]

Alexander Fox | PlaNet Fox unterstützt HowToForge und das ISPConfig Projekt seit vielen Jahren. Er ist Administrator für Linux Mail und Webserver mit Erfahrung aus über 15 Jahren.