Der perfekte Server – OpenSUSE 10.3 (32-bit)

Version 1.0

Author: Falko Timme <ft [at] falkotimme [dot] com>

Diese Anleitung veranschaulicht, wie man einen OpenSUSE 10.3 basierten Server einrichtet, der alle Dienste anbietet, die von ISPs und Hostern gebraucht werden: Apache-Webserver (SSL-fähig), Postfix-Mailserver mit SMTP-AUTH und TLS, BIND-DNS-Server, Proftpd-FTP-Server, MySQL-Server, Dovecot POP3/IMAP, Quota, Firewall, etc. Die Anleitung ist zwar für die 32-Bit Version von OpenSUSE 10.3 geschrieben – sie sollte aber mit sehr kleinen Modifikationen genausogut für die 64-Bit Version funktionieren.

Ich werde folgende Software benutzen:

- Webserver: Apache 2.2

- Datenbankserver: MySQL 5.0

- Mailserver: Postfix

- DNS-Server: BIND9

- FTP-Server: proftpd

- POP3/IMAP: Ich werde das Maildir-Format nutzen und deshalb Courier-POP3/Courier-IMAP installieren.

- Webalizer für Webseiten-Statistiken

Das Ziel dieser Anleitung ist, dass man ein betriebssicheres, stabiles System erhält. Jeder der möchte kann sich die kostenlose Server-Verwaltungssoftware ISPConfig herunter laden (z.B. ISPConfig läuft hervorragend)

Allerdings möchte ich an dieser Stelle darauf hinweisen, dass dies hier nicht der einzige Weg ist, ein solches System zu installieren. Es gibt viele Möglichkeiten – ich selbst habe mich für diese entschieden. Ich kann aber nicht garantieren, dass diese Lösung bei jedem funktioniert bzw. für jeden die richtige ist!

1 Voraussetzungen

Um dieses System zu installieren braucht man:

- Eine OpenSUSE 10.3 DVD. Diese kannst Du hier runter laden: http://download.opensuse.org/distribution/10.3/iso/dvd/openSUSE-10.3-GM-DVD-i386.iso

- Eine schnelle Internetverbindung …

2 Vorbemerkung

In dieser Installationsanleitung benutze ich den Hostnamen server1.example.com mit der IP-Adresse 192.168.0.100 und die Schnittstelle 192.168.0.1. Die Einstellungen können für jeden unterschiedlich sein, deshalb muss man sie gegebenenfalls anpassen.

3 Das Basissystem

Starte von der OpenSUSE 10.3 DVD:

Man wählt Installation:

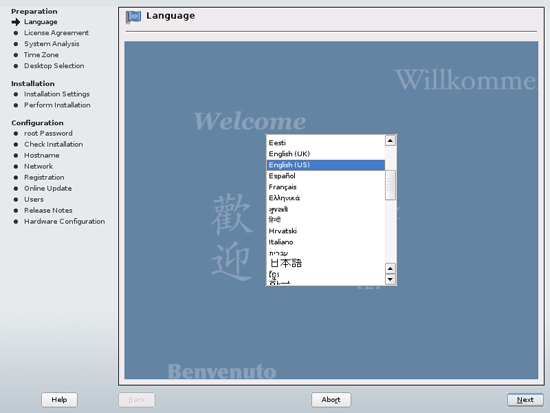

Zunächst muss man die Sprache wählen:

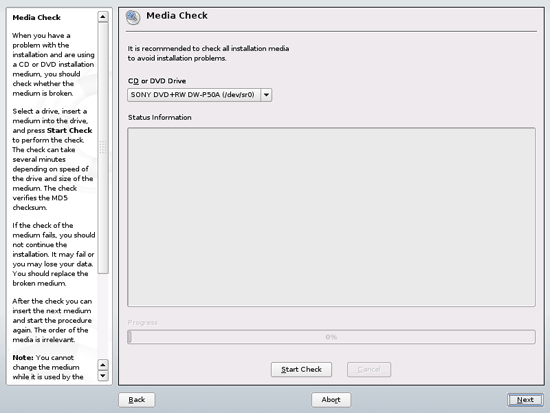

Überspringe den Media Check indem Du auf Next klickst:

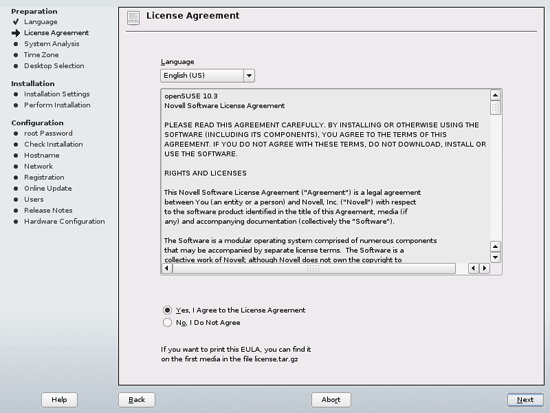

Stimme dem Lizenzvertrag zu:

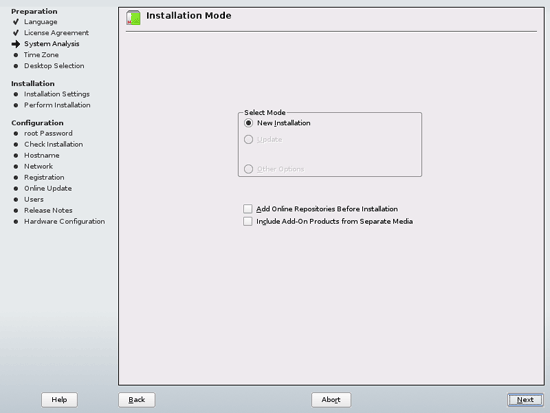

Wähle New Installation:

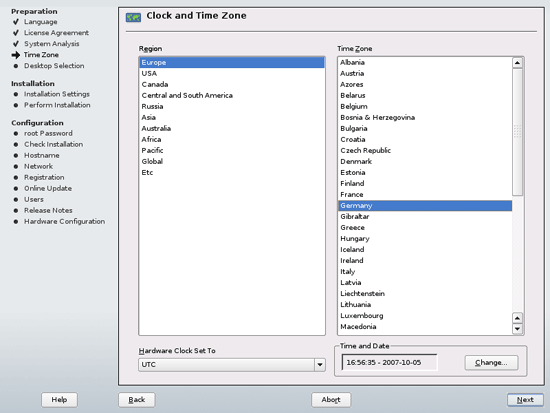

Wähle Deine Zeitzone:

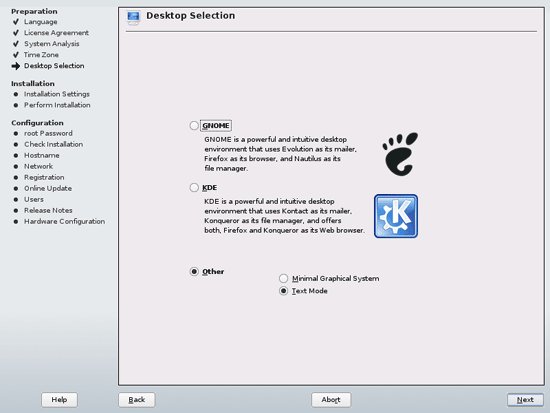

Gehe im Desktop Selection Fenster auf Other und danach auf Text Mode:

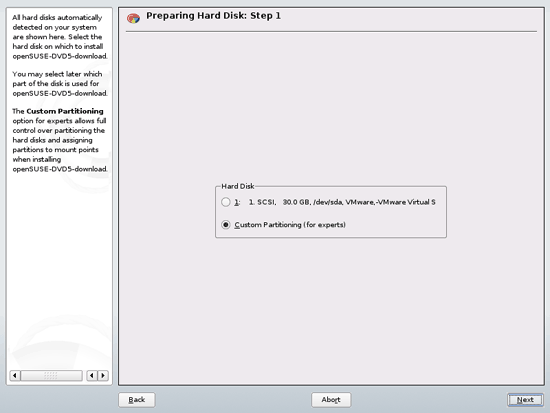

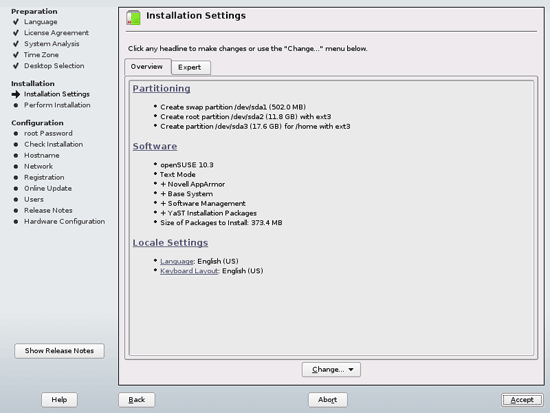

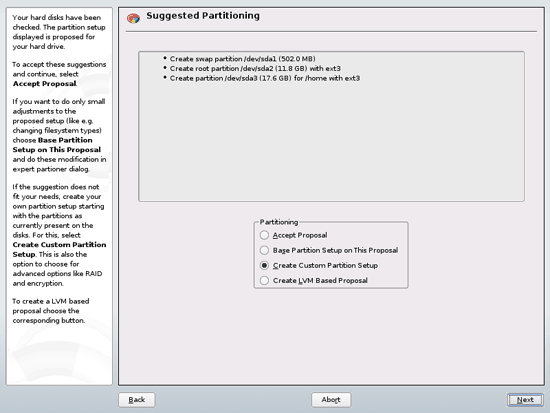

Das Installation Settings Fenster listet die verfügbaren Installationseinstellungen auf. Jede dieser Kategorien kannst Du ändern indem Du Dich zu der entsprechenden Überschrift manövrierst. Zuerst verändere ich das Partitionslayout indem ich erst auf Partitioning , dann auf Create Custom Partition Setup und danach auf Next klicke:

Wähle Custom Partitioning (for experts):