Der Perfekte Server – Ubuntu 11.10 [ISPConfig 3]

Version 1.0

Author: Falko Timme <ft [at] falkotimme [dot] com>, Christian Schmalfeld <c [dot] schmalfeld [at] projektfarm [dot] de>

![]() Follow me on Twitter

Follow me on Twitter

Dieses Tutorial zeigt Ihnen, wie Sie einen Ubuntu 11.10 (Oneiric Ocelot) Server auf die Installation von ISPConfig 3 vorbereiten und diese anschließend durchführen. ISPConfig 3 ist eine Webhosting Kontrolloberfläche, welche Sie folgende Dienste mit einem Internetbrowser konfigurieren lässt: Apache Web Server, Postfix Mail Server, MySQL, BIND Nameserver, PureFTPd, SpamAssassin, ClamAV und viele mehr.

Beachten Sie bitte, dass dieses Setup nicht mit ISPConfig 2 kompatibel ist! Es ist nur für ISPConfig 3 gültig!

Für den Inhalt des Tutorials gebe ich keinerlei Garantie!

ISPConfig 3 Handbuch

Um den Umgang mit ISPConfig 3 zu beherrschen, empfehlen wir das ISPConfig 3 Handbuch herunterzuladen (bislang nur auf Englisch erhältlich).

Auf mehr als 300 Seiten beschreibt das Handbuch den Aufbau von ISPConfig und geht auf die unterschiedlichen Gruppen wie Admins, Wiederverkäufer und Kunden ein. Es wird nicht nur beschrieben, wie man ISPConfig 3 installiert und aktualisiert, sondern beinhaltet zusätzlich Referezen, in welchen alle Formularfelder mit Beispielen für mögliche Eingaben beschrieben werden. Für die gängigen Aufgaben in ISPConfig 3 werden ebenfalls detaillierte Anleitungen zur Verfügung gestellt. Ergänzend wird umfassend auf den Bereich der Serversicherheit eingegangen sowie eine ausführliche Fehlersuche bereit gestellt.

ISPConfig Monitor App für Android

Mit der ISPConfig Monitor App können Sie den Status Ihrer Server abrufen und nachsehen, ob alle Dienste wie geplant laufen. Sie können Ihre TCP und UDP ports kontrollieren und Ihren Server pingen. Zusätzlich können Sie die App benutzen um Details von Servern abzurufen, auf denen ISPConfig installiert ist (beachten Sie bitte, dass mindestens ISPConfig Version 3.0.3.3 installiert sein muss, um mit der Monitor App interagieren zu können!); diese Details beinhalten alles, was Sie vom Monitor Modul aus ISPConfig 3 gewohnt sind (z.B. Dienste, Mail- und Systemlogs, Mail queue, CPU und RAM Info, Speichergebrauch, Quota, OS Details, RKHunter log, etc.) und natürlich können Sie, da ISPConfig multiserverfähig ist, alle Server überwachen, die von Ihrem ISPConfig Master Server kontrolliert werden.

Den Download und die Gebrauchsanleitung finden Sie hier http://www.ispconfig.org/ispconfig-3/ispconfig-monitor-app-for-android/

1 Voraussetzungen

Um ein solches System zu installieren, brauchen Sie folgendes:

- die Ubuntu 11.10 Server CD, welche hier verfügbar ist: http://releases.ubuntu.com/releases/11.10/ubuntu-11.10-server-i386.iso (i386) oder http://releases.ubuntu.com/releases/11.10/ubuntu-11.10-server-amd64.iso (x86_64)

- eine schnelle Internetverbindung.

2 Vorbemerkung

In diesem Tutorial benutze ich den Hostnamen server1.example.com mit der IP-Adresse 192.168.0.100 und dem Gateway 192.168.0.1. Diese Einstellungen werden sich von Ihren unterscheiden, Sie werden sie also an den entsprechenden Stellen ersetzen müssen.

3 Das Basissystem

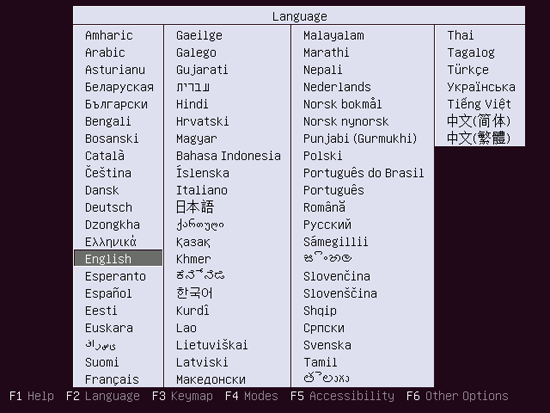

Legen Sie die Ubuntu Installations-CD ins Laufwerk ein und starten Sie Ihren Computer davon. Wählen Sie Ihre Sprache aus (Ich werde hier Englisch wählen, die Steuerungselemente sind jedoch in allen Sprachen gleich angeordnet):

Wählen Sie Install Ubuntu Server:

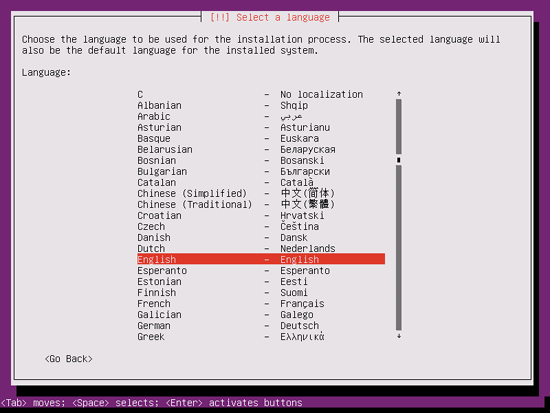

Wählen Sie erneut Ihre Sprache (diese wird die Standardsprache Ihres installierten Systems sein):

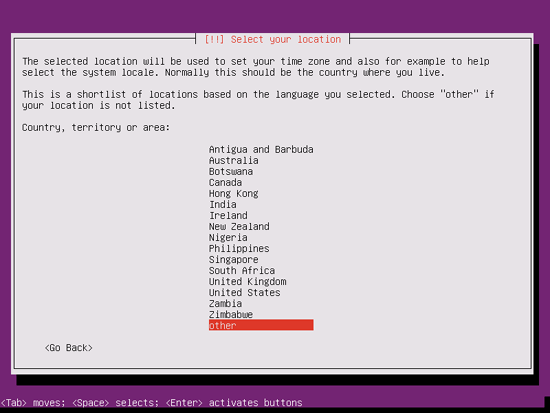

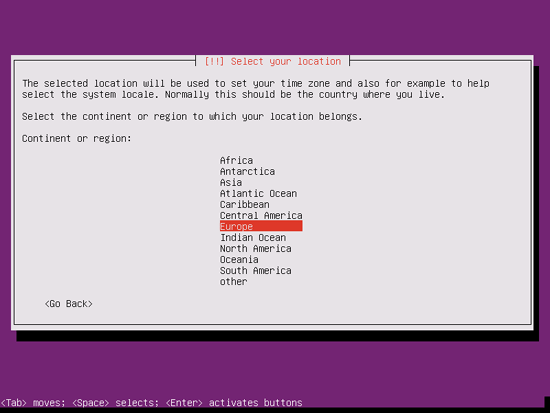

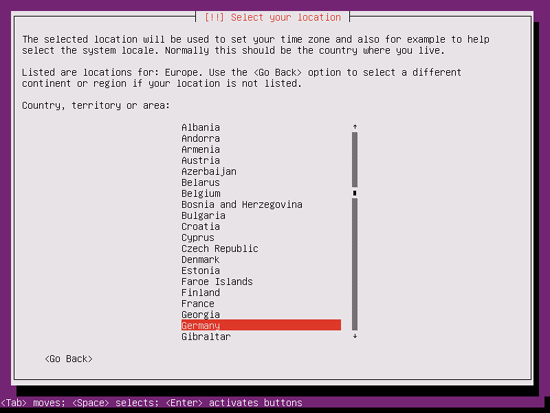

Wählen Sie dann Ihr Land aus:

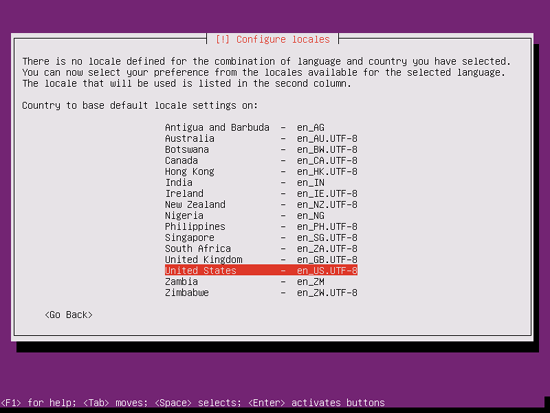

Haben Sie eine ungewöhnliche Kombination von Sprache und Land ausgewählt (so wie in meinem Fall Englisch als Sprache und Deutschland als Land), wird Ihnen der Installer sagen, dass er keine dazu passenden Ortseinstellungen findet. Sie müssen dann ein Land auswählen, auf dem diese Einstellungen basieren sollen (Sprache, Zeichensatz). Ich wähle hier en_US.UTF-8:

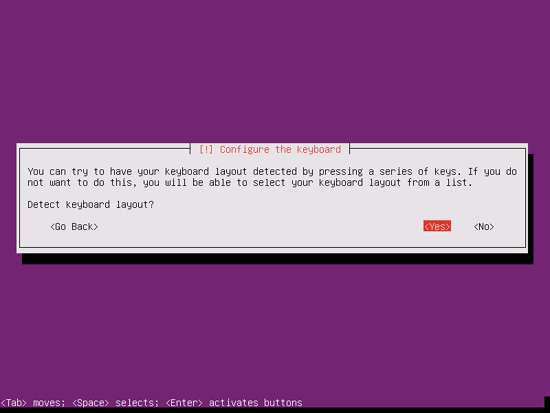

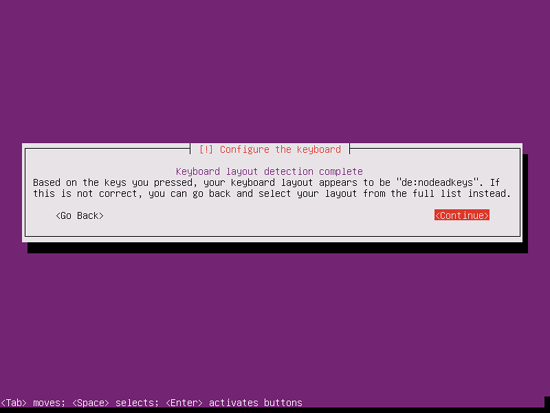

Wählen Sie ein Tastaturlayout (Sie können dies entweder durch automatische Detektion oder durch Auswahl von einer Liste tun – wählen Sie Yes für die automatische Detektion oder No für die Listenauswahl):

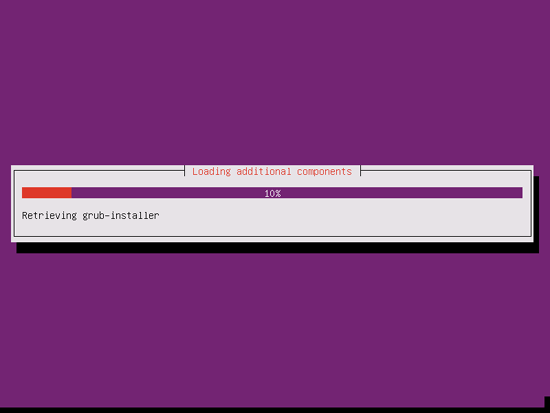

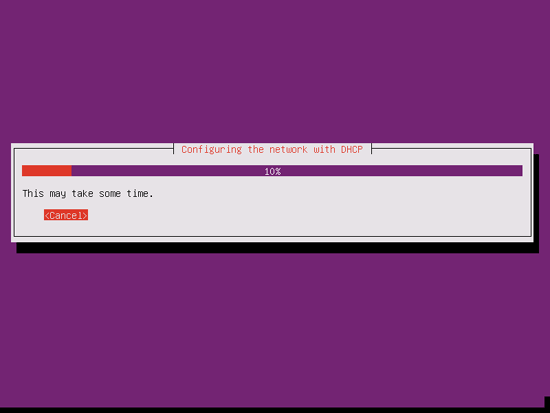

Der Installer überprüft die Installations-CD, Ihre Hardware, und konfiguriert das Netzwerk mit DHCP, wenn er einen DHCP Server im Netzwerk findet: