Der Perfekte Server – Fedora 15 x86_64 [ISPConfig 3]

Version 1.0

Author: Falko Timme <ft [at] falkotimme [dot] com>, Christian Schmalfeld <c [dot] schmalfeld [at] projektfarm [dot] de>

Dieses Tutorial zeigt Ihnen wie Sie einen Fedora 15 Server (x86_64) auf die Installation von ISPConfig 3 vorbereiten und diese anschließend durchführen. ISPConfig 3 ist eine Webhosting Kontrolloberfläche, die es Ihnen erlaubt die folgenden Dienste über Ihren Internetbrowser zu konfigurieren: Apache Web Server, Postfix Mail Server, MySQL, BIND Nameserver, PureFTPd, SpamAssassin, ClamAV und viele weitere.

Beachten Sie bitte, dass dieses Setup nicht mit ISPConfig 2 funktioniert! Es ist nur für ISPConfig 3 gültig!

Für den Inhalt des Tutorials gebe ich keinerlei Garantie!

ISPConfig 3 Handbuch

Um den Umgang mit ISPConfig 3 zu beherrschen, empfehlen wir das ISPConfig 3 Handbuch herunterzuladen (bislang nur auf Englisch erhältlich).

Auf mehr als 300 Seiten beschreibt das Handbuch den Aufbau von ISPConfig und geht auf die unterschiedlichen Gruppen wie Admins,

Wiederverkäufer und Kunden ein. Es wird nicht nur beschrieben, wie man ISPConfig 3 installiert und aktualisiert, das Handbuch beinhaltet zusätzlich eine Referenz, in welchem alle Formularfelder mit Beispielen für mögliche Eingaben beschrieben werden. Für die gängigen Aufgaben in ISPConfig 3 werden ebenfalls detaillierte Anleitungen zur Verfügung gestellt. Ergänzend wird umfassend auf den Bereich der Serversicherheit eingegangen sowie eine ausführliche Fehlersuche bereit gestellt.

ISPConfig Monitor App für Android

Mit der ISPConfig Monitor App können Sie den Status Ihrer Server abrufen und nachsehen, ob alle Dienste wie geplant laufen. Sie können Ihre TCP und UDP ports kontrollieren und Ihren Server pingen. Zusätzlich können Sie die App benutzen um Details von Servern abzurufen, auf denen ISPConfig installiert ist (beachten Sie bitte, dass mindestens ISPConfig Version 3.0.3.3 installiert sein muss, um mit der Monitor App interagieren zu können!); diese Details beinhalten alles, was Sie vom Monitor Modul aus ISPConfig 3 gewohnt sind (z.B. Dienste, Mail- und Systemlogs, Mail queue, CPU und RAM Info, Speichergebrauch, Quota, OS Details, RKHunter log, etc.) und natürlich können Sie, da ISPConfig multiserverfähig ist, alle Server überwachen, die von Ihrem ISPConfig Master Server kontrolliert werden.

Den Download und die Gebrauchsanleitung finden Sie hier http://www.ispconfig.org/ispconfig-3/ispconfig-monitor-app-for-android/.

1 Anforderungen

Um ein solches System zu installieren brauchen Sie folgendes:

- Laden Sie das Fedora 15 iso Image von einem naheliegenden Mirror herunter (eine Liste der Mirrors kann hier eingesehen werden: http://mirrors.fedoraproject.org/publiclist/Fedora/15/), z.B. http://ftp.tu-chemnitz.de/pub/linux/fedora/linux/releases/15/Fedora/x86_64/iso/Fedora-15-x86_64-DVD.iso

- eine Internetverbindung…

2 Vorbemerkung

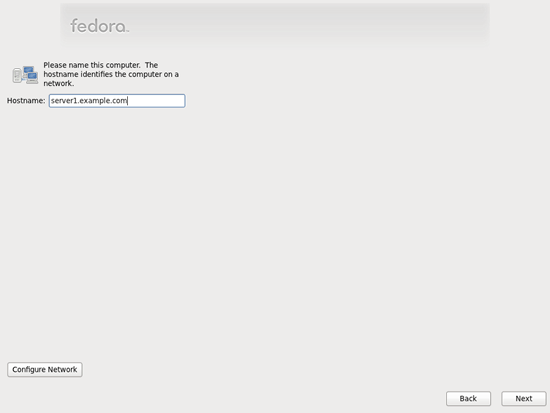

In diesem Tutorial benutze ich den Hostnamen server1.example.com mit der IP-Adresse 192.168.0.100 und dem Gateway 192.168.0.1. Diese Einstellungen könnten von den Ihren anweichen, Sie müssen sie also an den entsprechenden Stellen abändern.

Stellen Sie bitte sicher, dass das System, das sie upgraden wollen, mehr als 600 MB RAM besitzt – andernfalls könnte es sich während des Starts mit folgender Meldung aufhängen:

Trying to unpack rootfs image as initramfs…

Die Schritte im Tutorial wurden mit einem englischen System durchgeführt. Sie sind jedoch identisch mit denen eines deutschen.

3 Das Basissystem installieren

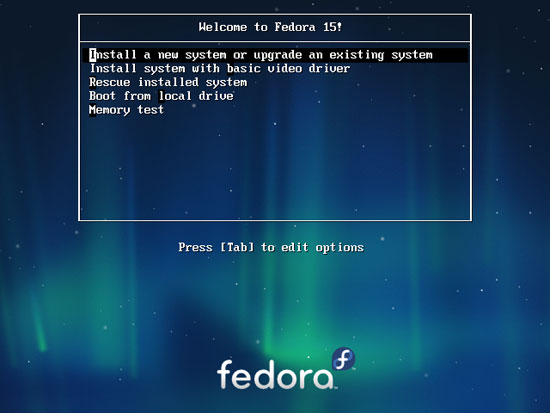

Starten Sie von Ihrer Fedora 15 DVD. Wählen Sie Install a new system or upgrade an existing system:

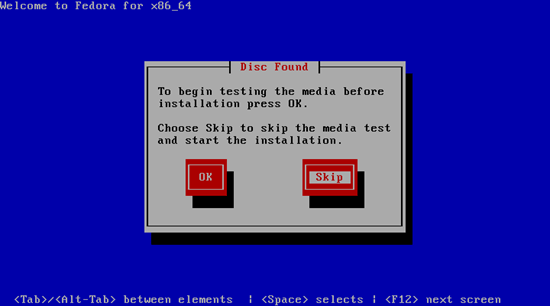

Das Installationsmedium zu überprüfen kann viel Zeit in Anspruch nehmen, deshalb überspringen wir es an dieser Stelle. Wählen Sie Skip.

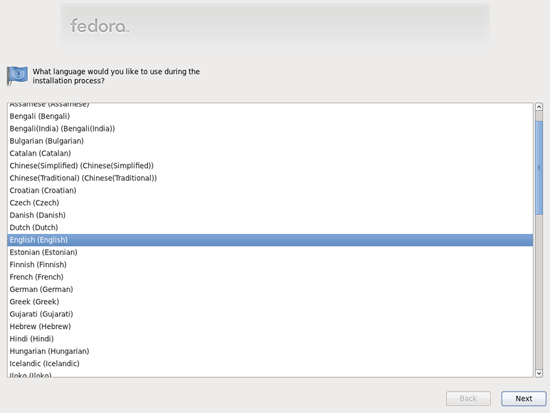

Wählen Sie als nächstes Ihre Sprache:

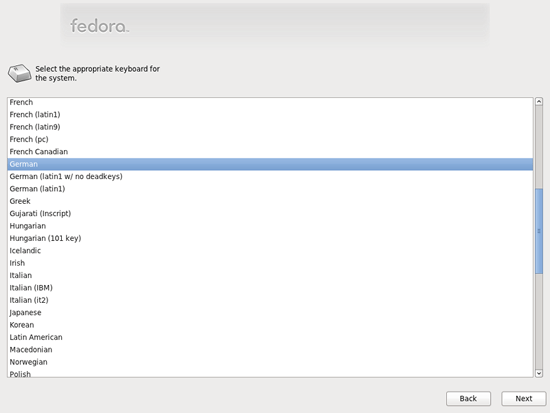

Wählen Sie dann Ihr Tastaturlayout:

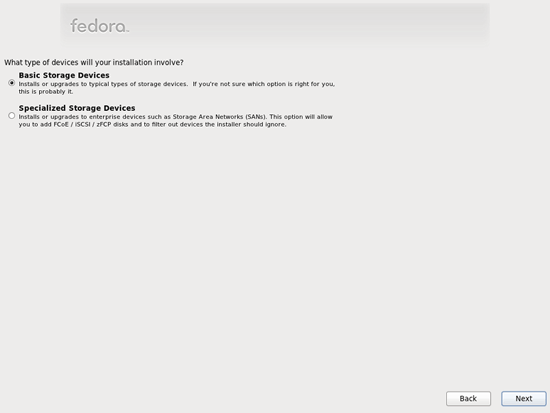

Ich nehme an, dass sie eine lokal angeschlossene Festplatte verwenden, wählen Sie deshalb Basic Storage Devices:

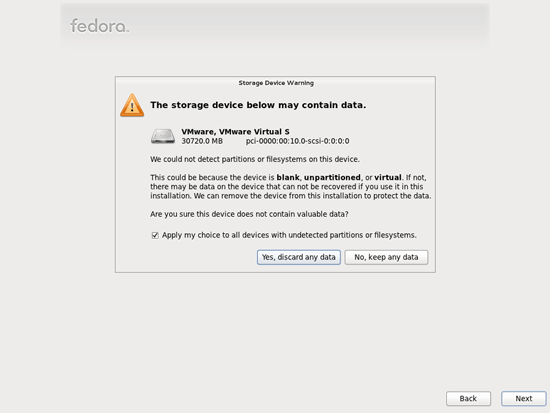

Da wir eine neue Fedora Installation haben wollen, klicken Sie auf Yes, discard any data:

Tragen Sie den Hostnamen des Servers ein:

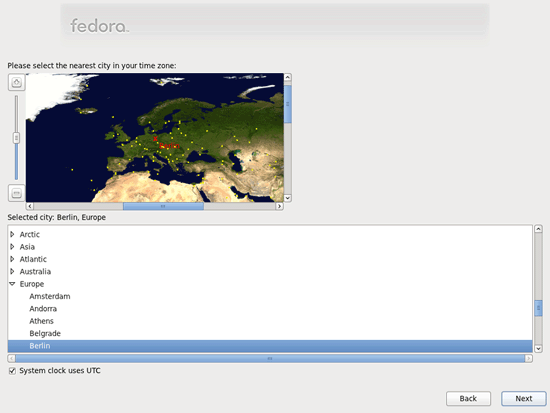

Wählen Sie Ihre Zeitzone:

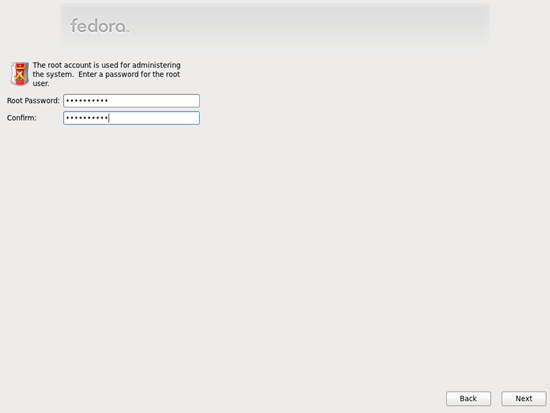

Geben Sie root ein Passwort:

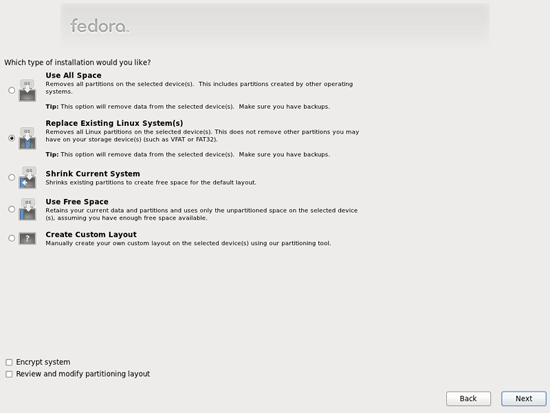

Als nächstes kommt die Partitionierung. Wählen Sie Replace Existing Linux System(s). Dies erstellt eine kleine /boot Partition und eine große / Partition, was für unsere Zwecke in Ordnung ist:

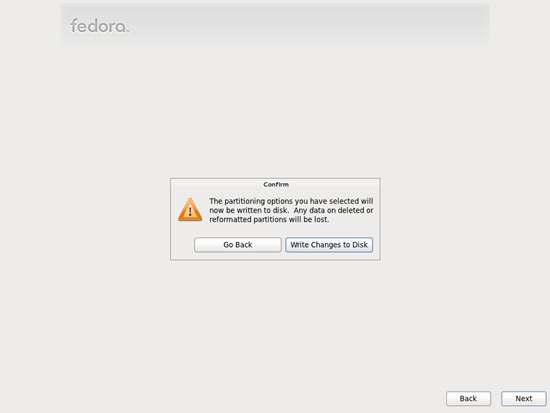

Wählen Sie Write Changes to Disk: